Ya han pasado diez años desde la aparición del primer ejemplar de malware capaz de infectar un teléfono móvil. En estos 10 años, el número de este tipo de amenazas se ha multiplicado de forma exponencial. Sólo para Android, la cifra de elementos únicos de malware supera los 650.000 ejemplares. Por ello, desde Sophos Iberia se ha realizado un listado de los ejemplares más importantes que se han descubierto en la última década:

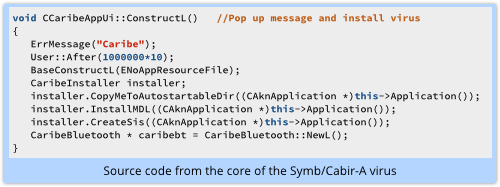

2004: Cabir

Cabir, también conocido como Caribe, fue el primer gusano que afectó a un dispositivo móvil, en concreto, al sistema operativo Symbian. Se trataba más de una curiosidad que de un virus peligroso. Utilizaba Bluetooth para propagarse a otros dispositivos.

El año anterior ya se habían detectado técnicas de Bluejacking, a través de las cuales se podía mandar mensajes no solicitados a cualquier dispositivo que se encontrara a su alcance a través de Bluetooth. Por ello, uno de los primeros consejos de seguridad que se lanzaron fue el de apagar el Bluetooth cuando no se necesite, haciendo el dispositivo “invisible” para el resto. Los móviles “invisibles” eran inmunes a Cabir.

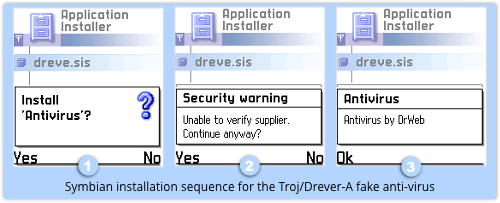

2005: Drever

Drever fue el primer falso antivirus para móviles. Esta aplicación fraudulenta se hacía pasar por un antivirus de la empresa rusa Dr Web. Para evitar ser descubierto, borraba cualquier otro antivirus que tuviera instalado.

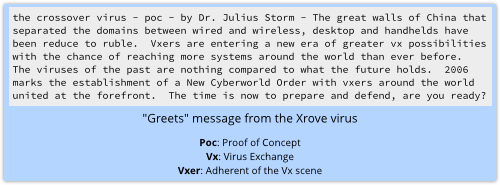

2006: Xrove

Afortunadamene, Xrove sólo se trataba de una prueba de un virus que podía saltar de un PC con Windows a un móvil con Windows Mobile.

La idea de infectar un móvil desde un PC fue retomada ese mismo año 2006 con el APK Downloader Trojan para Android. A pesar de haber sido escrito para demostrar que se podía hacer, su autor no se pudo resistir a incluir una carga maliciosa ya que intentaba borrar todos los documentos de la carpeta “Mis documentos”.

2007: FlexSpy

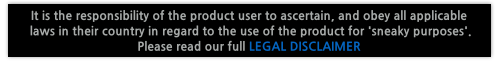

FlexSpy era un software que podía ser comprado por cualquier usuario. De hecho, la empresa que lo creó todavía está funcionando, promocionando online sus productos como “Espía teléfonos móviles y tabletas”, animando a coger a los “tramposos” y a “monitorizar a los empleados”.

La versión de Symbian de FlexSpy se hizo famosa por ser el primer spyware que usaba una llamada entrante desde un número predefinido como señal para comenzar el espionaje.

La empresa considera que los aspectos legales del uso de este software son un problema de sus clientes. De hecho en su web avisan que todos los aspectos legales específicos de las leyes aplicables en cada país recaen sobre el usuario.

2008: Meiti

Los cibercriminales nunca se preocuparon mucho por Windows Mobile, ya que su cuota de mercado nunca fue muy significativa. Posiblemente al haber tan pocos usuarios, los “malos” nunca lo consideraron un objetivo, pero algunos lo intentaron. Meiti era un virus que robaba datos disfrazado como un pack de juegos. Añadía algunos juegos pero un con un extra inesperado: un gusano diseñado para robar información confidencial del terminal.

2009: Ikee

Ikee es el primer malware diseñado para los dispositivos de Apple, y hasta la fecha el único que se está explotando activamente. Los síntomas de la infección se detectan a primera vista, ya que cuando se infecta el dispositivo, se cambia el fondo del escritorio por una foto de la estrella del pop de los 80 Rick Astley.

Ikee fue creado por entretenimiento por un joven australiano. Naked Security lo identificó en Wollongong, New South Wales, por pistas en el código. La policía decidió no intervenir, de hecho consiguió un trabajo como desarrollador de aplicaciones para iPhone. El virus solo afectaba a dispositivo con jailbreak, en los que se desbloquea todas las herramientas de seguridad de Apple.

2010: Android Wallpapers

Estas aplicaciones de Android no son estrictamente malware. En la conferencia BlackHat de 2010 en Las Vegas, investigadores avisaron que muchos fondos de pantalla que habían sido descargados por más de un millón de usuarios, eran muy similares al malware.

Una vez instalados, la aplicación recogía numerosa información del dispositivo, que incluía el número de serie de la tarjeta SIM y el número de teléfono entre otras, y lo enviaba a China. Muchos fabricantes recientemente han tenido problemas por prácticas de este tipo:

– Path y Hipster recopilaban la lista de contactos sin preguntar.

– Brightest Flashlight, que es una simple linterna, vendía la localización del dispositivo a anunciantes.

– Snapchat pregunta por el número de teléfono y además recoge todos los números de la agenda.

Incluso peor, muchas de aplicaciones recogen estos datos y los suben sin cifrar a la web de manera que alguien malintencionado puede fisgonear en ellos.

2011: DroidDream

A principios de 2011, una avalancha de aplicaciones maliciosas inundó Play Store. Se disfrazaban de juegos inofensivos, pero introducían un Troyano en el dispositivo que, además de enviar información confidencial a sus creadores, instalaba una serie de exploits que preparaban el teléfono para ser atacado en el futuro.

Google tomó cartas en el asunto y sacó una aplicación llamada Android Market Security Tool, la cual le permitía prohibir aplicaciones aunque el usuario ya las hubiera descargado.

2012: KongFu

Los juegos que contenían malware continuaron en 2012. Los creadores de malware se aprovecharon de la popularidad de Angry Birds, sacando una versión que funcionaba perfectamente pero con la que los ciberdelincuentes tenían acceso completo al dispositivo infectado, pudiendo instalar con posterioridad cualquier malware que quisieran.

Con idea de hacer menos obvio el código malicioso, disfrazaban un fichero en otro de un formato totalmente distinto. KonFu escondía dos programas ejecutables dentro de un fichero de imagen.

2013: MasterKey

2013 no fue un buen año para los informáticos de Google, a quienes se les escaparon varias vulnerabilidades en la forma de verificar el código de Android, por lo que aplicaciones maliciosas se podían hacer pasar por aplicaciones verificadas de fabricantes prestigiosos. Estas vulnerabilidades fueron llamadas acertadamente Masterkey, o llave maestra.

2014: Koler

El ejemplo más reciente en la historia del malware para dispositivos móviles es Koler. Koler es un tipo de ransomware y se podría definir como la versión para Android del “virus de la Policía”. Este malware, como su hermano mayor, bloquea el smartphone y pide el pago de una “multa” de 300$ para poder seguir usándolo.

Como indica Pablo Teijeira, Director General de Sophos Iberia: “hemos escogido once ejemplos de cuatro plataformas diferentes para ilustrar la evolución del malware en dispositivos móviles durante los últimos diez años. Como se puede comprobar, los ciberdelincuentes han empleado técnicas que previamente ya habían funcionado bien en Windows. Por ello, no es de extrañar que en el futuro veamos más amenazas que ahora solo existen para nuestros PCs atacar a nuestro smartphones. Es necesario que estemos alerta y contemos con protección en nuestro dispositivo, para prevenir que un ciberdelincuente tome posesión de nuestro móvil y lo use en su propio beneficio.”

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín semanal de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario