Deconstruyendo Petya: cómo se propaga y cómo defenderse

Desde el brote de Petya de esta semana, muchos se han preguntado como se propaga y si representa una secuela de la irrupción de WannaCry del mes pasado.

Desde el brote de Petya de esta semana, muchos se han preguntado como se propaga y si representa una secuela de la irrupción de WannaCry del mes pasado.

Los investigadores de Sophos han encontrado similitudes entre ambos, junto a diferencias clave. También han analizado este malware y protegido a sus usuarios convenientemente.

Diferencias y similitudes con WannaCry

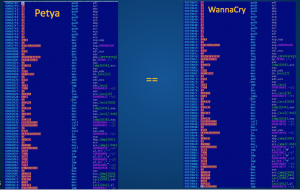

Los investigadores no han encontrado ningún mecanismo que lo propague por Internet, pero como WannaCry, usa el exploit EternalBlue/DoublePulsar que tiene como objetivo SMBs vulnerables para propagarse.

Esa propagación solo se realiza a través de redes locales. A continuación mostramos el código de Petya y lo comparamos con el de WannaCry:

Explotando herramientas de líneas de comando

Explotando herramientas de líneas de comando

Cuando falla el exploit del SMB, Petya intenta propagarse usando PsExec sobre cuentas de usuario locales (PsExec es una herramienta de líneas de comando que permite a los usuarios ejecutar procesos en sistemas remotos). También ejecuta una herramienta mimikatz LSAdump modificada que encuentra todas las credenciales disponibles en la memoria.

Además, intenta acceder al Windows Management Instrumentation Command-line (WMIC) para descargar el contenido del malware y ejecutarlo en cada host con las credenciales relevantes (WMIC es un interfaz de scripting que simplifica el uso de Windows Management Instrumentation (WMI) y los sistemas gestionados por él).

![]() Al usar las técnicas de hacking WMIC/PsExec/LSAdump, los atacantes pueden infectar PCs totalmente actualizados en redes locales, incluido Windows 10.

Al usar las técnicas de hacking WMIC/PsExec/LSAdump, los atacantes pueden infectar PCs totalmente actualizados en redes locales, incluido Windows 10.

La fase del ataque

Una vez que se lanza el ataque, comienza la fase del cifrado. El ransomware mezcla los ficheros de datos y sobrescribe el sector de arranque del disco duro de manera que la próxima vez que se reinicie, también se mezclará índice maestro del disco C:. Para empeorar las cosas, y posiblemente debido a que muchos usuarios nunca apagan su ordenador, el ransomware fuerza automáticamente un reinicio al cabo de una hora, activando así el proceso secundario de cifrado.

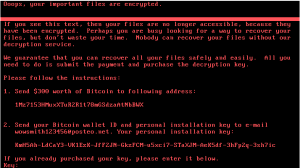

El usuario sabe que hay un problema ya que aparece una ventana en la que se pide el rescate:

Veamos con más detalle la nota:

Veamos con más detalle la nota:

Otro problema añadido es que la cuenta de correo electrónico a la que debemos de informar sobre el pago ha sido cerrada. Por lo tanto, si hemos decido sucumbir al chantaje, no hay ninguna forma real de confirmar el pago, ni de que nos llegue la clave de cifrado.

Otro problema añadido es que la cuenta de correo electrónico a la que debemos de informar sobre el pago ha sido cerrada. Por lo tanto, si hemos decido sucumbir al chantaje, no hay ninguna forma real de confirmar el pago, ni de que nos llegue la clave de cifrado.

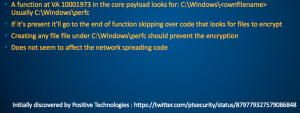

¿Hay alguna manera de pararlo?

¿Hay alguna manera de pararlo?

Esta es una de las preguntas que más nos han hecho. La respuesta es que si, pero solo es para equipos locales, como se explica a continuación:

La protección de Sophos

La protección de Sophos

Los usuarios de Sophos Endpoint Protection están protegidos de todas las variantes recientes de este ransomware. La primera protección fue publicada el 27 de junio a las 13:50 UTC y hemos realizado varias actualizaciones desde ese momento.

A mayores, los usuarios de Sophos Intercept X está proactivamente protegidos contra el cifrado del ransomware.

Por otro lado, Sophos Endpoint Protection detecta el uso de programas similares a PsExec, por lo que no es necesario desactivar su funcionamiento.

Hemos creado un vídeo mostrando como Intercept X trabaja contra Petya.

Medidas defensivas

Aunque los clientes de Sophos están protegidos, existen varias medidas que todos los usuarios deberíamos tomar:

- Asegúrese de que los sistemas tengan los últimos parches de seguridad, incluido el del boletín MS17-010 de Microsoft.

- Valorar bloquear la herramienta Microsoft PsExec. Petya emplea una versión de esta herramienta para propagarse automáticamente. Lo puedes bloquear usando un producto como Sophos Endpoint Protection.

- Realizar copias de seguridad regularmente y guardarlas off-site. Existen infinidad de maneras por las que puedes perder todos tus datos: incendio, inundación, robo o incluso un borrado accidental. Si tienes una copia de seguridad cifrada en un lugar seguro no tendrás de que preocuparte aunque caiga en malas manos.

- No abrir archivos adjuntos en correos electrónicos de destinatarios que no conoce. La mayor parte del ransomware se encuentra en ficheros adjuntos de correos electrónicos. Extrema las precauciones al abrir estos archivos ya que los ciberdelincuentes se aprovechan del dilema de abrir o no este tipo de archivos.

- Descargar la versión de prueba gratuita de Sophos Intercept X en caso de ser una empresa y para usuarios no comerciales es necesario registrarse para la versión beta gratuita de Sophos Home Premium, ambas soluciones evitan el cifrado sin autorización de ficheros

Para más información sobre el ransomware:

- Lee los artículos de Naked Security: Petya – Lo que necesitas saber

- Para protegerse del ransomware en general, echa un vistazo a nuestro artículo Cómo protegerse contra el ransomware

- Para entender mejor qué es el phishing, lea nuestro artículo explicativo

- Para protegerte de adjuntos JavaScript, dile a Explorer que abra archivos .JS con Notepad.

- Para protegerte de nombres de archivo engañosos, dile a Explorer que muestre las extensiones de archivo.

- Para aprender más sobre ransomware, escucha nuestro podcast Techknow.

- Para proteger a tus amigos y tu familia del ransomware, prueba nuestro gratuito Sophos Home para Windows y Mac.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario